Hackers maliciosos pueden tomar el control de robots aspiradores y cortacéspedes fabricados por Ecovacs para espiar a sus dueños utilizando las cámaras y micrófonos de los dispositivos, según una nueva investigación.

Los investigadores de seguridad Dennis Giese y Braelynn Luedtke tienen previsto hablar en la conferencia de piratería Def Con el sábado detallando su investigación sobre los robots Ecovacs. Cuando analizaron varios productos de Ecovacs, los dos investigadores encontraron una serie de problemas que pueden ser explotados para hackear los robots a través de Bluetooth y encender sigilosamente los micrófonos y cámaras de forma remota.

«Su seguridad era realmente, realmente, realmente, realmente mala,» dijo Giese a TechCrunch en una entrevista previa a la charla.

Los investigadores dijeron que se pusieron en contacto con Ecovacs para informar sobre las vulnerabilidades, pero nunca recibieron respuesta de la empresa, y creen que las vulnerabilidades aún no se han solucionado y podrían ser explotadas por hackers.

Un portavoz de Ecovacs le dijo a TechCrunch que la empresa no corregirá las fallas encontradas por los investigadores, diciendo que «los usuarios pueden estar seguros de que no necesitan preocuparse excesivamente por esto.»

El problema principal, según los investigadores, es que existe una vulnerabilidad que permite a cualquier persona usando un teléfono conectarse y tomar el control de un robot Ecovacs vía Bluetooth desde una distancia de hasta 450 pies (alrededor de 130 metros). Y una vez que los hackers toman el control del dispositivo, pueden conectarse a él de forma remota porque los robots mismos están conectados a través de Wi-Fi a internet.

«Envías un paquete que tarda un segundo, y luego se conecta de nuevo a nuestra máquina. Por ejemplo, esto puede conectarse de nuevo a un servidor en internet. Y desde allí, podemos controlar el robot de forma remota,» dijo Giese. «Podemos leer las credenciales de Wi-Fi, podemos leer todos los mapas guardados de las habitaciones. Podemos, porque estamos en la operación del sistema operativo Linux del robot. Podemos acceder a las cámaras, micrófonos, lo que sea.»

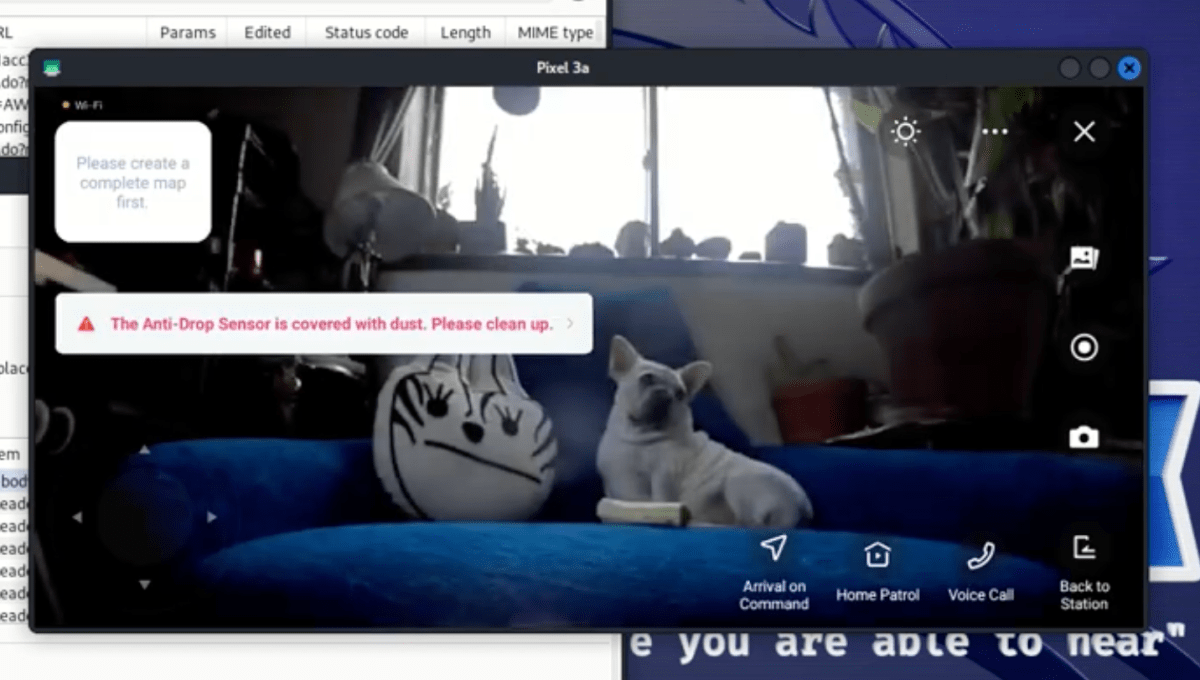

Un perro visto a través de un dispositivo Ecovacs hackeado. Créditos de la imagen: Dennis Giese y Braelynn Luedtke

Giese dijo que los robots cortacésped tienen Bluetooth activo en todo momento, mientras que los robots aspiradores tienen Bluetooth habilitado durante 20 minutos cuando se encienden, y una vez al día cuando realizan su reinicio automático, lo que los hace un poco más difíciles de hackear.

Debido a que la mayoría de los nuevos robots Ecovacs están equipados con al menos una cámara y un micrófono, una vez que los hackers tienen el control de un robot comprometido, los robots pueden convertirse en espías. Los robots no tienen ninguna luz de hardware u otro indicador que advierta a las personas cercanas que sus cámaras y micrófonos están encendidos, según los investigadores.

En algunos modelos, teóricamente, hay un archivo de audio que se reproduce cada cinco minutos diciendo que la cámara está encendida, pero los hackers podrían fácilmente eliminar el archivo y mantenerse sigilosos, dijo Giese.

«Básicamente puedes borrar u sobrescribir el archivo con uno vacío. Entonces, las advertencias ya no se reproducen si accedes a la cámara de forma remota,» dijo Giese.

Además del riesgo de hacking, Giese y Luedtke dijeron que encontraron otros problemas con los dispositivos Ecovacs.

Entre los problemas, dijeron: Los datos almacenados en los robots permanecen en los servidores en la nube de Ecovacs incluso después de borrar la cuenta del usuario; el token de autenticación también permanece en la nube, lo que permite a alguien acceder a un robot aspirador después de borrar su cuenta y potencialmente permitirles espiar a la persona que haya comprado el robot de segunda mano. Además, los robots cortacésped tienen un mecanismo antirrobo que obliga a alguien a ingresar un PIN si levantan el robot, pero el PIN se almacena en texto plano dentro del cortacésped, por lo que un hacker fácilmente podría encontrarlo y usarlo.

Los investigadores dijeron que una vez que un robot Ecovacs es comprometido, si el dispositivo está dentro del alcance de otros robots Ecovacs, esos dispositivos también pueden ser hackeados.

Giese y Luedtke dijeron que analizaron los siguientes dispositivos: Serie Ecovacs Deebot 900, Ecovacs Deebot N8/T8, Ecovacs Deebot N9/T9, Ecovacs Deebot N10/T10, Ecovacs Deebot X1, Ecovacs Deebot T20, Ecovacs Deebot X2, Ecovacs Goat G1, Ecovacs Spybot Airbot Z1, Ecovacs Airbot AVA y Ecovacs Airbot ANDY.

ACTUALIZACIÓN, 14 de agosto, 1:22 p.m. ET: Este artículo ha sido actualizado para incluir el comunicado de Ecovacs.